Minecraft, Twitter, Apple iCloud, dan aplikasi web lainnya memiliki Kerentanan Eksekusi Kode Jarak Jauh Apache Log4j2 yang penting

Kerentanan Keamanan Eksekusi Kode Jarak Jauh Apache Log4j2 (CVE-2021-44228)

Baru-baru ini, para peneliti menemukan bahwa modul Java Apache Log4j2 memiliki kerentanan berisiko tinggi eksekusi kode jarak jauh (CVE-2021-44228). Karena modul ini digunakan secara universal di middleware, kerangka kerja pengembangan, dan aplikasi web, kerentanan ini dianggap sangat merusak.

Apa itu Apache Log4j2?

Apache adalah platform server web sumber terbuka yang dikembangkan oleh "The Apache Software Foundation", memberi daya setidaknya 1/4 dari semua server web global (menurut Netcraft.com). Apache Log4j2 adalah kerangka kerja logging Java dan versi Log4j yang ditingkatkan. Itu dapat mengontrol format output dari setiap log dan membuat proses pembuatan log lebih rinci dengan menentukan level setiap log. Ini terintegrasi secara luas di berbagai server dan komponen karena kemudahan penggunaannya.

Tim Sangfor juga menyiapkan video dan artikel blog lainnya untuk memudahkan pemahaman tentang kerentanan Apache Log4j dan kemungkinan dampaknya pada organisasi Anda. Kami telah mewawancarai Jason Yuan, Wakil Presiden – Produk & Pemasaran, Sangfor Technologies. Kami juga telah menyediakan beberapa panduan darurat dan penggunaan produk Sangfor seperti NDR - Network Detection and Respnse untuk mitigasi segera.

Analisis Apache Log4j2

CVE-2021-44228 adalah kerentanan eksekusi kode jarak jauh (RCE) di Apache Log4j2. Penyerang jarak jauh yang tidak diautentikasi dapat mengeksploitasi kerentanan ini dengan mengirimkan permintaan web yang dibuat khusus ke server menggunakan Apache Log4j2 yang memiliki kerentanan. Permintaan yang dibuat menyuntikkan kode menggunakan Java Naming and Directory Interface (JNDI) melalui berbagai layanan termasuk:

- Lightweight Directory Access Protocol (LDAP)

- Secure LDAP (LDAPS)

- Remote Method Invocation (RMI)

- Domain Name Service (DNS)

Jika server yang rentan menggunakan Log4j2 untuk mencatat permintaan, eksploitasi akan meminta muatan berbahaya menggunakan JNDI melalui salah satu layanan yang tercantum di atas dari server perintah-dan-kontrol. Eksploitasi yang berhasil dapat menyebabkan RCE.

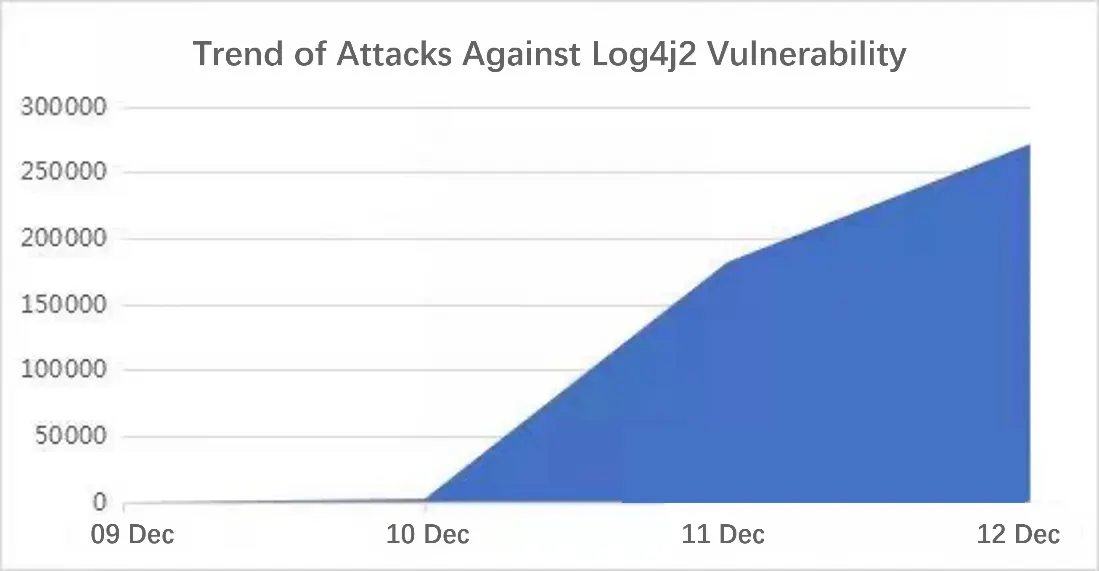

Pada tanggal 9 Desember, para peneliti menerbitkan kode eksploitasi proof-of-concept (PoC) untuk kerentanan CVE-2021-44228. Platform kecerdasan berbasis cloud Sangfor Neural-X dan analitik AI mencatat peningkatan eksplosif dalam jumlah serangan eksploitasi terhadap kerentanan. Pada saat yang sama, H2Miner, Mirai, Muhstik, Z0Miner dan organisasi peretas lainnya menunjukkan bahwa mereka telah mengintegrasikan eksploitasi ini ke dalam gudang senjata mereka sendiri. Sangfor FarSight Labs memperkirakan jumlah serangan yang menggunakan kerentanan ini akan terus meningkat di masa mendatang.

Klien Minecraft atau server pribadi dapat dieksploitasi melalui fungsi obrolannya.

Telah dilaporkan bahwa eksploitasi kerentanan telah menyematkan cryptominers pada sistem.

Berikut adalah data tren serangan terbaru yang ditangkap oleh Sangfor Neural-X:

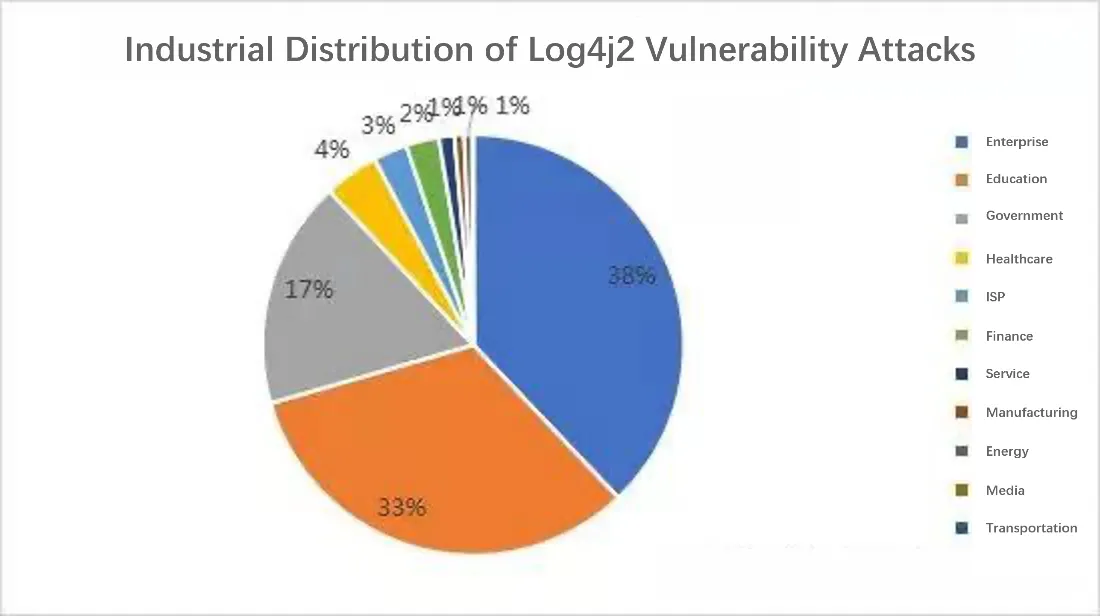

Industri seperti pendidikan, pemerintahan, dan manufaktur paling rentan terhadap serangan eksploitasi. Distribusi industri yang diserang terlihat pada grafik.

Pedoman Tanggap Darurat Sangfor

Apache merilis versi 2.15.0 pada 10 Desember untuk memperbaiki kerentanan. Namun, Log4j2 2.15.0 memerlukan Java 8. Setiap organisasi yang menggunakan Java 7 perlu meningkatkan ke Java 8 sebelum menginstal versi terbaru dari Log4j2.

Sangfor merekomendasikan panduan tanggap darurat berikut untuk membantu Anda dengan cepat melakukan analisis risiko dan penguatan darurat keamanan jaringan Anda jika Anda tidak dapat segera menambal Log4j2:

Q1: Bagaimana cara menyelesaikan penilaian mandiri risiko?

- Manajemen persetujuan sangat penting untuk mengidentifikasi dan mengkategorikan risiko bisnis dari server target potensial. Sangfor Endpoint Secure dapat membantu pengguna yang memiliki sejumlah besar aset host, sistem, dan aplikasi yang memerlukan kategorisasi. Pengguna dapat dengan cepat mengurutkan aset host (sistem operasi, middleware, perangkat lunak aplikasi) menggunakan kemampuan Endpoint Secure Asset Management tanpa memerlukan pembaruan ke versi perangkat lunak. Endpoint Secure dapat dengan cepat menemukan dan mengidentifikasi versi Apache Log4j2 yang berisiko tinggi, mengevaluasi middleware dan aplikasi yang berisiko tinggi, dan menilai populasi server yang terpengaruh.

- Platform deteksi dan respons jaringan (NDR) Sangfor Cyber Command memperbarui model deteksi ancaman kerentanan menggunakan data Neural-X segera setelah kerentanan ditemukan dan dilaporkan. Cyber Command dapat secara akurat menemukan aset yang terpengaruh dan mengevaluasi prioritas perbaikannya, dengan cepat berkumpul di permukaan serangan yang terbuka, dan secara langsung melacak kembali eksploitasi yang telah terjadi.

Q2: Bagaimana menerapkan penguatan darurat?

- Apache Log4j2 versi 2.5.10 dapat ditemukan di sini.

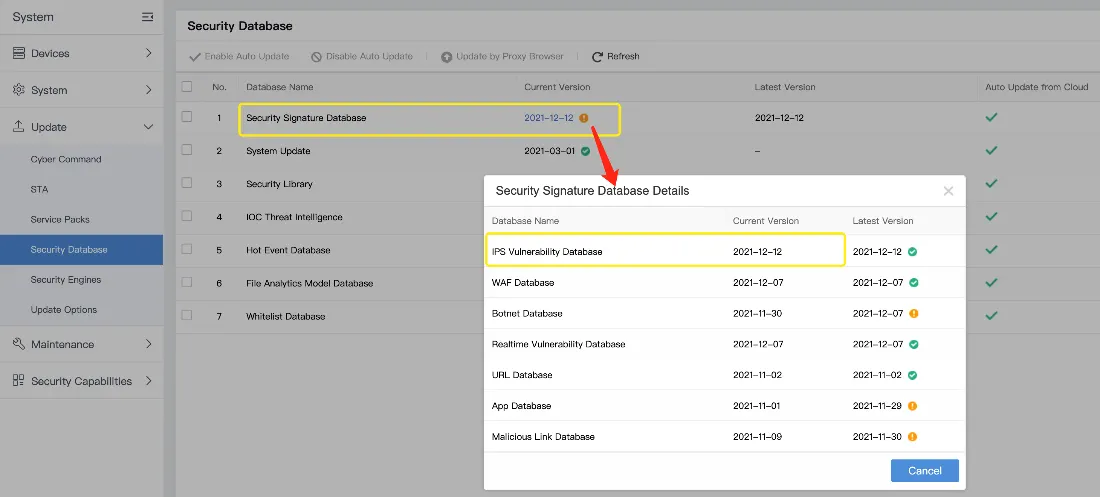

- Untuk pengguna Cyber Command, NGAF, dan Endpoint Secure, Sangfor dengan cepat memberikan pembaruan untuk aturan perlindungan yang sesuai dalam database keamanannya, dan mengonfirmasi bahwa aturan telah diaktifkan dalam kebijakan perlindungan. Untuk informasi lebih lanjut tentang penguatan, silakan hubungi kantor lokal Sangfor Anda.

- Untuk pengguna yang memiliki modul Sangfor NGAF WAF, direkomendasikan agar Perlindungan Bot diaktifkan untuk menjalankan pemindaian kerentanan dan deteksi informasi pada permintaan web, dan untuk menyembunyikan struktur direktori asli dan file kode situs web.

- Untuk organisasi yang belum memiliki produk Sangfor, Sangfor menyediakan layanan Incident Response and Assessment untuk membantu organisasi membangun visibilitas penuh dari seluruh jaringan mereka dan dengan cepat menentukan risiko serangan atau jika sekarang menderita serangan yang mengeksploitasi kerentanan Apache Log4j2.

Tonton video tentang pemahaman yang mudah tentang kerentanan keamanan Apache Log4j dan bagaimana Anda dapat segera mengurangi risikonya.

Klik di sini untuk berkonsultasi dengan pakar keamanan Sangfor untuk membantu Anda melindungi jaringan Anda dari serangan yang mengeksploitasi CVE-2021-44228. Anda dapat menghubungi kami untuk layanan Incident Response.

Kunjungi kami di www.sangfor.com untuk mempelajari lebih lanjut tentang solusi & layanan keamanan kami.

Tinggalkan Komentar